Ataques ciberfísicos

Se trata de ataques mediante código malicioso cuyo objetivo es la Tecnología Operacional. Estos ataques a la TO (hardware y software que monitorea o controla equipos, activos y procesos) se han vuelto más comunes y han evolucionado desde la interrupción inmediata de procesos, hasta comprometer la integridad de los entornos industriales con la intención de crear daños físicos.

Si bien estos escenarios generan preocupación, Gartner predice que para 2025 los atacantes podrán comprometer entornos de tecnología operativa que puedan dañar o matar humanos. Se considera que algunos de los principales objetivos de estos ataques serán las redes eléctricas, sistemas de comunicaciones y empresas que ofrecen servicios fundamentales.

El director de la investigación, Wam Voster, indica: “En entornos operativos, los líderes de seguridad y gestión de riesgos deberán preocuparse por el peligro para los humanos y el medio ambiente, antes que del robo de información”.

Según Gartner, los incidentes de seguridad en TO y otros sistemas ciberfísicos (CPS) tienen tres motivaciones principales: daño real, vandalismo comercial (producción reducida) y vandalismo reputacional (hacer que se pierda la confianza en un fabricante).

1. Definir roles y responsabilidades

Designe un gerente de seguridad de TO para cada instalación, que sea responsable de asignar y documentar tanto funciones como responsabilidades relacionadas con la seguridad para todos los trabajadores, gerentes y terceros.

2. Garantizar una formación y concienciación adecuadas

Todo el personal de TO debe tener las habilidades requeridas para sus roles. Los empleados de cada instalación deben estar capacitados para reconocer los riesgos de seguridad, los vectores de ataque más comunes y qué hacer en caso de un incidente de seguridad.

3. Implementar y probar la respuesta a incidentes

Asegurarse de que cada instalación implemente y mantenga un proceso de gestión de incidentes de seguridad específico de TO que incluya cuatro fases:

- Preparación.

- Detección y análisis.

- Contención, erradicación y recuperación.

- Actividad posterior al incidente.

4. Copia de seguridad, restauración y recuperación ante desastres

Verificar que se implementen los procedimientos adecuados de copia de seguridad, restauración y recuperación ante desastres. Para hacer frente a incidentes graves, debe ser posible restaurar la copia de seguridad en un nuevo sistema o máquina virtual.

5. Administrar medios portátiles

Contar con una política para garantizar que se escaneen todos los medios de almacenamiento de datos portátiles, como memorias USB y computadoras portátiles, sin importar si pertenece a un empleado interno o a terceros. Solo los medios que se encuentren libres de código o software malicioso se podrán conectar.

6. Tener un inventario de activos actualizado

El gerente de seguridad debe mantener un inventario continuamente actualizado de todos los equipos y software de TO.

7. Establecer una segmentación de red adecuada

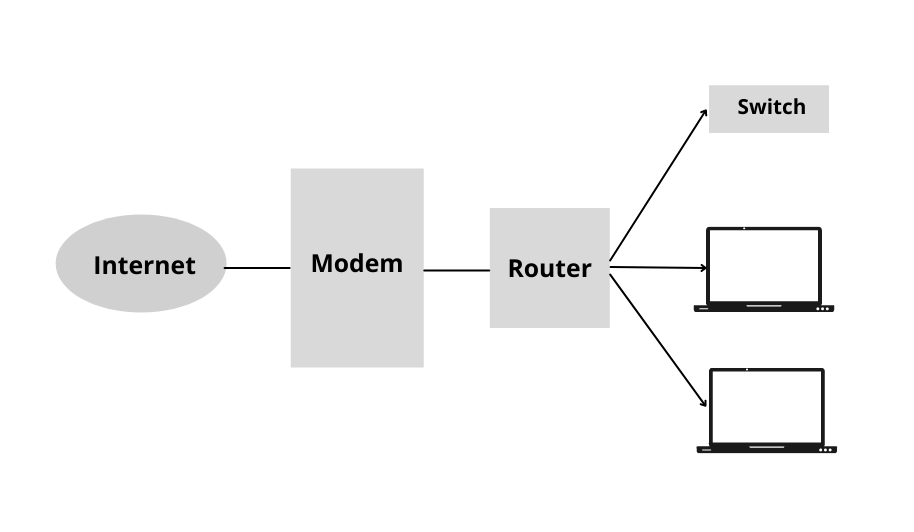

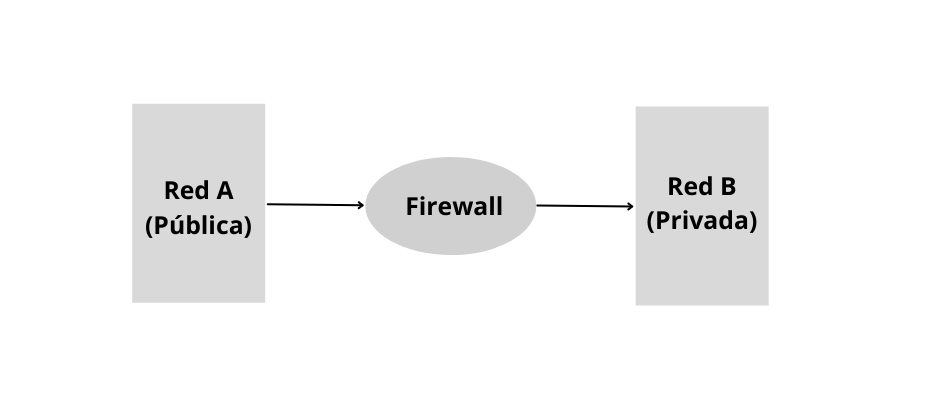

Las redes TO deben estar separadas física o lógicamente de cualquier otra red, tanto interna como externamente. Todo el tráfico de red debe pasar por una solución segura como una zona desmilitarizada (DMZ). Las sesiones interactivas para TO deben usar autenticación multifactor.

8. Recopilar registros e implementación de detección en tiempo real

Deben existir políticas o procedimientos apropiados para el registro y la revisión automatizados de eventos de seguridad reales y potenciales. Estos deben incluir tiempos de retención claros para que se conserven los registros de seguridad y protección contra la manipulación o modificación no deseada.

9. Implementar un proceso de configuración seguro

Se deben desarrollar, estandarizar e implementar configuraciones seguras para todos los sistemas aplicables, como terminales, servidores, dispositivos de red y dispositivos de campo. El software de seguridad de punto final, como el antimalware, debe instalarse y habilitarse en todos los componentes del entorno TO que lo admitan.

10. Proceso de parcheo formal

Implemente un proceso para que una vez calificados los parches por los fabricantes, se puedan aplicar en los sistemas con una periodicidad ya especificada.

Le invitamos a ponerse en contacto con nosotros para proveerle más información respecto al apoyo que Adaptix Networks puede brindar a su empresa en software de seguridad y otras herramientas corporativas.