Diferencia entre Router y Firewall

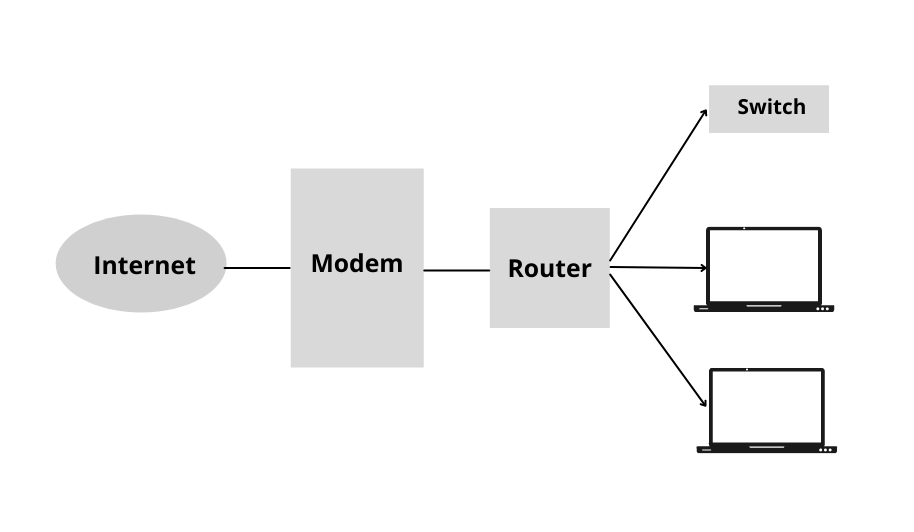

Router

Es un dispositivo de conexión en la red que sirve para encontrar la ruta más corta al entregar los paquetes de datos. Su principal propósito es conectar diferentes redes de manera simultánea.

Al igual que el firewall, funciona en la capa de red, pero también funciona en la capa física y la capa de enlace de datos del modelo OSI. A diferencia del firewall, no incluye cifrado, por lo tanto, no protege la red ante amenazas aunque comparta la conexión a Internet entre las redes y los equipos.

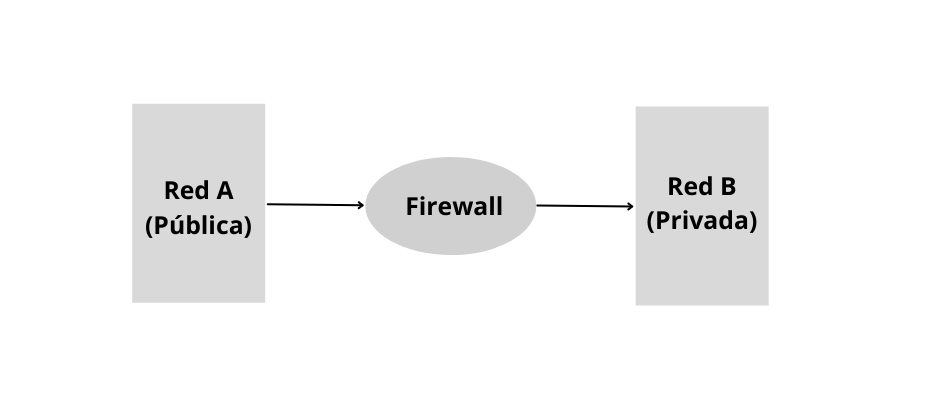

Firewall

Es un sistema entre dos redes que implementa una política de control de acceso entre estas. Es decir, todos los paquetes de datos que ingresan o abandonan la red pasarán a través del firewall, y verifica si permite su paso o no. También funciona en la capa de red del modelo OSI, pero a diferencia del router, cifra los datos antes de su transmisión. Un firewall principalmente protegerá la red ante amenazas. Un firewall puede implementarse tanto en hardware como en software.

Diferencias

| Firewall | Router |

|---|---|

| Revisa los paquetes entrantes en busca de amenazas. | Permite la conexión simultánea de varias redes. |

| Funciona en capas 3 y 4 del modelo OSI. | Funciona en capas 1, 2 y 3 del modelo OSI. |

| Utiliza el cifrado antes de la transmisión de datos. | Sin cifrado de la información. |

| Un firewall esencialmente no comparte la red. | Comparte la conexión a Internet entre las redes. |

| Filtra el flujo de datos. | Dirige el tráfico hacia el objetivo deseado. |

| Mantiene una tabla de estado que proporciona información sobre el flujo. | No mantiene ninguna tabla para la información sobre el estado del flujo. |

| Generalmente es utilizado en la seguridad perimetral de la red. | Se usa para enrutar y finalizar el enlace WAN. |

Tanto en los firewalls como en los routers, el tráfico de la red pasa a través de ellos, pero el router puede identificarse como un dispositivo que dirige el tráfico, mientras que un firewall se utiliza principalmente con fines de seguridad o protección.

Sin embargo, actualmente es común para efectos prácticos que un dispositivo realice múltiples funciones.

Por ejemplo, los Next-Generation Firewall (NGFW) mantienen las características de los firewall pero además, poseen capacidades de inspección de contenido más profundas. Estas capacidades permiten identificar ataques de malware y otras amenazas.

En Adaptix Networks recomendamos el uso de equipos FortiGate que integran seguridad, segmentación dinámica y convergencia de red, automatización y capacidades Zero Trust Network Access (ZTNA). También cuentan con unidades de procesamiento de seguridad (SPU) para incrementar la velocidad, la escalabilidad y el rendimiento de la red.

Por lo tanto, se puede simplificar operaciones al sustituir routers por un dispositivo FortiGate con capacidades de red y seguridad.

Le invitamos a ponerse en contacto con nosotros para proveerle más información respecto a la implementación de nuestras soluciones Fortinet, así como los casos de éxito con nuestros clientes.