Transformación Digital para construir nuevos modelos de negocio

Sin duda, tras el sismo ocurrido el 19 de Septiembre, la protagonista fue la tecnología, la cual se convirtió en un recurso fundamental de información, comunicación y colaboración para millones de mexicanos y para la comunidad internacional. En pocas palabras, este escenario fue posible gracias a la Transformación Digital (DX).

Este término también atañe a la reinvención de una compañía a través de la implementación de tecnología digital (genera, almacena y procesa los datos) para mejorar su desempeño. Se refiere a una nueva forma de organización, revisión y creación de procesos, así como a una manera de trabajar, generar conocimiento y nuevas capacidades en los equipos de trabajo.

El término ‘transformación’ alude a un cambio fundamental en los negocios, desde los productos y servicios que ofrece, hasta la forma en que se entrega, lo cual, generalmente, responde a una disrupción en el mercado y a la demanda de los consumidores.

La consultora IDC señala que para 2020, el desempeño de todas compañías se medirá por un exigente conjunto de criterios basado en la DX, que requiere una mejora de rendimiento del negocio de un 20 a un 100%. Además, IDC destaca que existen cinco elementos que se deben considerar en este camino: liderazgo, experiencia, información, modelo operativo y fuerza de trabajo.

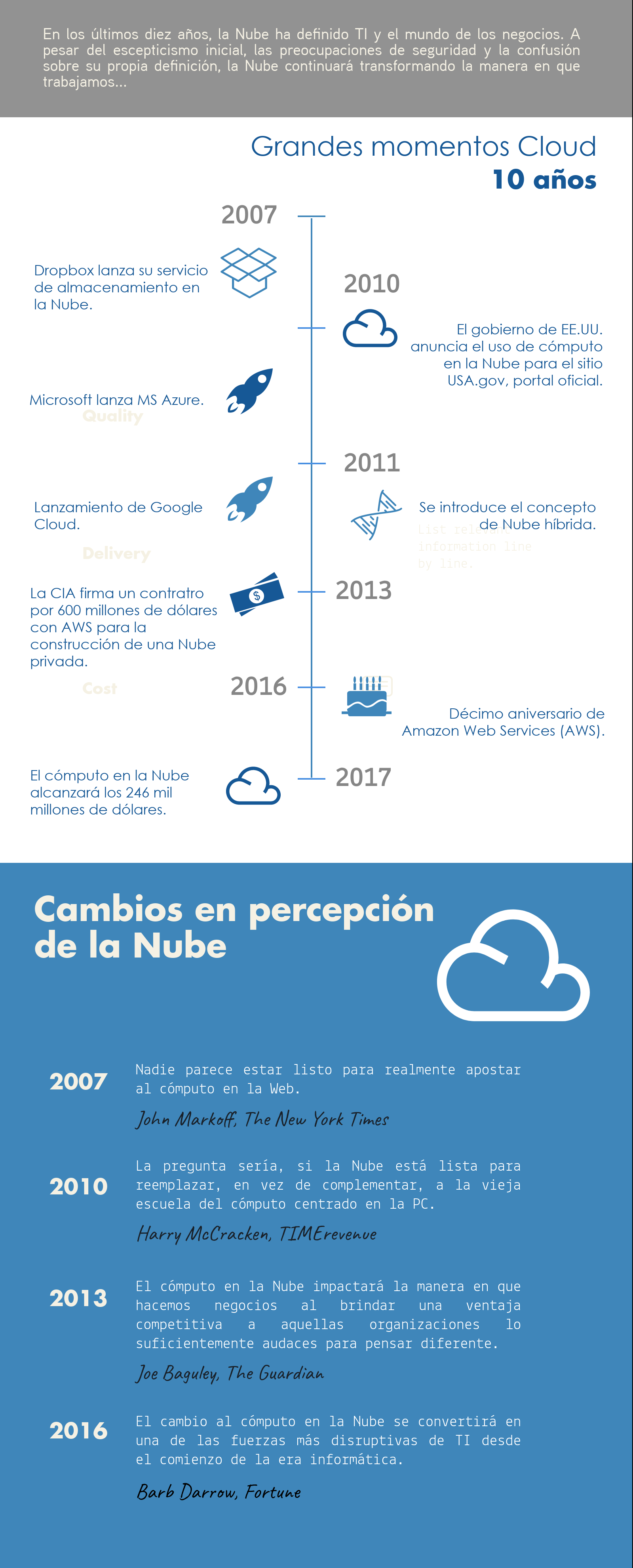

La simple implementación de tecnología no produce DX, pero cambiar una organización para aprovechar el potencial de estas tecnologías sí lo hace. En estos finales de 2017, para seis de cada 10 ceo de las principales 2,000 empresas globales, la DX es el centro de su estrategia corporativa (planes, procesos y cultura organizacional) y la Nube será la opción preferida para las aplicaciones de negocio.

Existen tres áreas principales que se deben tomar en cuenta al iniciar este viaje: procesos operativos (enfoque en tareas estratégicas, innovadoras y creativas, así como habilitación de esquemas flexibles de trabajo, o flex office, que, según el rol que desempeñe el ejecutivo, puede trabajar desde su casa o en cualquier lugar), experiencia del cliente (conocimiento del consumidor a través de analítica y atención vía canales digitales) y modelos de negocio (drones, e-commerce, comercio móvil y entorno omnicanal).

Cada vez crece más el uso de redes sociales, el Cómputo en la Nube, Big Data, analítica, Internet de las Cosas (IoT) e Inteligencia Artificial, entre otras tecnologías que generan oportunidades de negocio al aprovechar al máximo el uso de datos maestros para capitalizarlos en decisiones e iniciativas de negocio, en cualquier momento y en cualquier lugar.

En términos de DX, estamos en un gran momento en Latinoamérica, ya que la región se encuentra en un punto crítico y positivo. De acuerdo con datos de la Agenda CIO 2017 de Gartner, la digitalización, la Tecnología de la Información (TI) bimodal (tradicional y experimental) y la evolución de los roles en las organizaciones, obligan al mercado a dar el paso hacia las tecnologías digitales.

Actualmente, el mundo no tiene tiempo de ir en busca de ideas; necesita una DX para aterrizar la visión y los conceptos de las empresas en algo real (productos y servicios) para construir nuevos modelos de negocio que conquisten al consumidor y generen mayores ingresos.

Fuente https://www.forbes.com.mx/rumbo-a-la-era-digital/