Uso de Servicios en la Nube

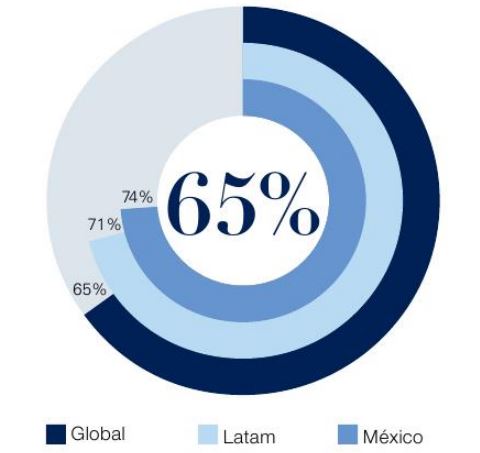

El sitio web Pymes y Autónomos ha incluido una publicación en la cual, se indica que dos de los servicios en la Nube más utilizados por las empresas son el conmutador virtual (centralita virtual) y el correo electrónico.

Sin embargo, y a diferencia de estos servicios, muchas empresas aún no confían en el uso de otros servicios, debido a la preocupación constante de que su información se encuentre almacenada en la infraestructura de un tercero.

Es importante destacar que cuando un Centro de Datos toma las medidas necesarias para lograr una certificación, se garantizan niveles de disponibilidad, redundancia, escalabilidad, enfriamiento y eficiencia, que difícilmente se mantendrían de manera local en cualquier empresa. De esta manera, el cómputo en la Nube ha logrado brindar cada vez mayores niveles de seguridad a menores costos. Gracias a esto, la tendencia es que más empresas utilicen este tipo de tecnologías y servicios.

La publicación también ha destacado que en las empresas que almacenan la información en sitio, el robo de ésta se produce de muchas otras maneras, ya que son mayores los riesgos a los que se enfrentan. En realidad, una de las causas por la que gran parte de las organizaciones a nivel mundial deciden migrar su información a la Nube, es que cada vez será mayor el esfuerzo para responder a la demanda de información, así como mantenerla segura.

Las grandes y pequeñas empresas a nivel mundial, han encontrado en la Nube la mejor opción para incrementar la capacidad de sus sistemas e infraestructura, garantizando su seguridad y reduciendo los costos de operación.

Le invitamos a ponerse en contacto con nosotros para proveerle más información respecto al apoyo que Adaptix Networks puede brindar a su empresa en servicios de Cómputo en la Nube, así como los casos de éxito con nuestros clientes.