Evitar amenazas con VMware NSX

Una publicación reciente en LinkedIn de Octavio Duré, Systems Engeneering Senior Manager VMware South Latam, proporciona información sobre cómo evitar las amenazas de seguridad utilizando VMware NSX.

A continuación, la información incluida en dicha publicación:

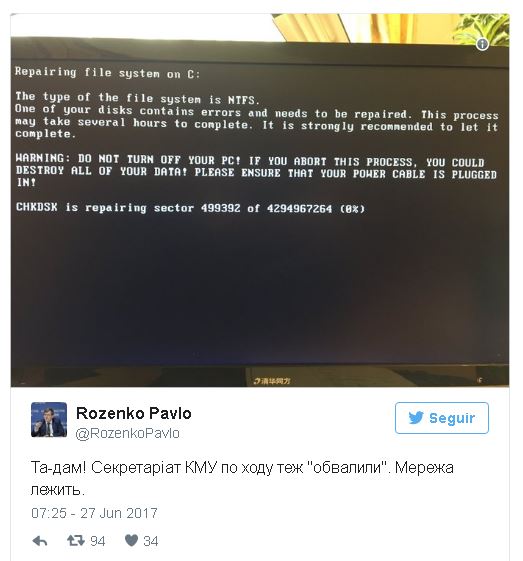

Recientes ataques informáticos masivos y simultáneos comprometieron los datos en decenas de miles de computadores de importantes compañías en todo el mundo, aprovechando una vulnerabilidad del sistema operativo Windows. El comportamiento fue similar al de otros ransomware: con una vulnerabilidad en la red o en el sistema operativo, el ataque trata de obtener datos personales o corporativos sensibles. Una vez obtenidos (y eventualmente secuestrados mediante un encriptado, como en el caso de WannaCry), la amenaza trata de propagarse explotando la misma vulnerabilidad en computadores al azar en Internet y lateralmente en la red de área local (LAN) dentro de la empresa. Lo mismo hizo recientemente Petya, atacando además iOS.

Últimamente ha tomado mucha fuerza la estrategia en ambientes de seguridad de “Confianza Cero”. Estos esquemas, si bien no eliminan completamente la amenaza, limitarán el impacto aislando el ataque y conteniéndolo en un pequeño subconjunto de los sistemas. Aquí es donde la microsegmentación que permite implementar VMware NSX se vuelve una herramienta fundamental para limitar el movimiento lateral, manteniendo la infección en un “microperímetro”, el cual es esencialmente una virtual NIC.

Es importante recalcar que este tipo de ransomware no es simplemente otro malware cualquiera, sino que se trata de una herramienta utilizada por un modelo de negocio criminal contra el cual estaremos combatiendo de aquí en más. Como tal, requiere de una estrategia de defensa global corporativa, y no solo la utilización de una u otra herramienta de manera aislada.

Hoy existen componentes open-source que le permiten a cualquier novato crear variantes de un ransomware, también existen mecanismos de pago anónimo como Bitcoin, que hacen difícil el seguimiento de las transacciones hasta los criminales, finalmente, se trata de amenazas polimórficas por naturaleza, por lo que son difícilmente detectables por herramientas de protección basadas en firmas, tales como los antivirus tradicionales.

Ante tales premisas, debemos adoptar medidas coordinadas para combatir este tipo de amenazas, y VMware, como socio estratégico, está en condiciones de aportar la tecnología necesaria:

- Asegúrese de contar con un sólido Plan de Respaldo y Recuperación ante Desastres. Aproveche herramientas de orquestación para recuperación, tales como VMware Site Recovery Manager (SRM) para definir planes de recuperación ante diferentes escenarios (migración planeada, recuperación ante desastre, evasión de desastre, etc.). Este plan puede involucrar a todas sus aplicaciones y datos o a un subconjunto crítico. La posibilidad de recrear redes en un sitio de contingencia que hoy nos brinda la virtualización de redes, con NSX, baja notablemente los tiempos de recuperación (RPO) si un ataque logra su objetivo.

- Asimismo, este tipo de herramientas pueden ser utilizadas como parte de su Estrategia de Patching. En estos esquemas, usted puede implementar una agenda de patching muy agresiva, ya que es posible llevar las aplicaciones de producción –mientras se ejecutan- a una red aislada de testeo, y aplicar los patches a estos sistemas asegurándose de que no tengan efectos laterales no deseados, sin afectar los ambientes de producción.

- Aproveche las ventajas de la microsegmentación con NSX para todas las cargas de trabajo dentro del centro de datos. Esta estrategia consiste en crear un entorno que llamamos de Confianza Cero, en el cual cada computador no solo se protege del mundo exterior, sino además de los computadores que tiene a su alrededor. Las tecnologías tradicionales son insuficientes para implementar esta microsegmentación de manera operativamente viable. Un firewall al lado de cada servidor no parece una solución barata ni fácil de mantener. Sin embargo, con la virtualización de redes, VMware permite esquemas de seguridad antes impensados. Al mover funcionalidad de red al software, incluyendo reglas de seguridad, cada ‘computador’ -en el caso de ambientes virtualizados cada máquina virtual– pasa a contar con su propio firewall (distribuido). Esta protección con reglas de acceso y tráfico acompaña a la máquina virtual durante toda su vida productiva, vaya al servidor físico que vaya, y las reglas desaparecen cuando la máquina es retirada de servicio. De esto modo, cada máquina virtual cuenta con su propia protección, lo cual impide el traslado lateral de amenazas como WannaCry dentro del Centro de Datos.

- Implemente Monitoreo Avanzado de la Red, con herramientas como vRealize Network Insight, entienda exactamente cuál es su perfil de tráfico completo, incluyendo el tráfico este-oeste de VM a VM, y modele de esta forma sus políticas de seguridad.

- Para los sistemas con los datos más críticos, considere también capas de Firewalls de Próxima Generación (Next Gen Virtual Firewalling) tales como Palo Alto Networks VM series sobre NSX.

- Implemente herramientas que aseguren que binarios de fuentes no confiables no puedan ser ejecutados en un sistema.

Como mencionábamos antes, todo esto debe ser parte de una estrategia global; y si bien no existe una única herramienta que pueda ser considerada suficiente como para estar a salvo, estas tecnologías constituyen sin dudas componentes fundamentales a la hora de minimizar el riesgo y reducir la exposición.

Un esquema de Cero Confianza que incluya microsegmentación es la única estrategia, por otro lado, que puede ayudar a las organizaciones a mantenerse proactivas en un ambiente de amenazas crecientes.