Firewall empresarial Fortinet

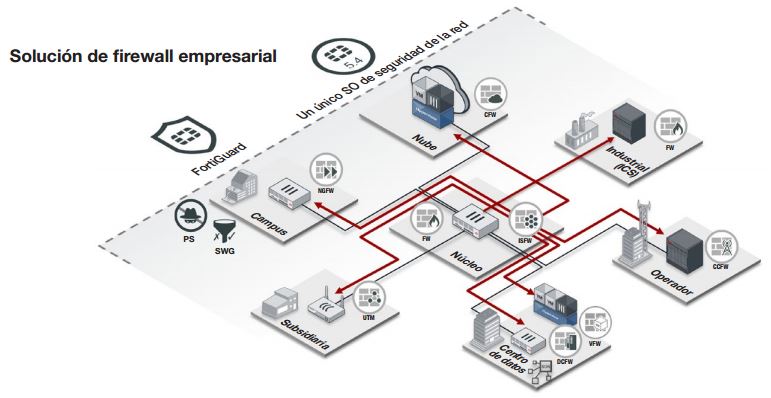

Los profesionales en seguridad buscan la consolidación de todas las áreas de la empresa, un alto nivel en el rendimiento de la red y una gestión simplificada de la seguridad. Las empresas necesitan una solución integral de seguridad para la red que proteja desde el Internet de las cosas (IoT) a la Nube y desde los usuarios a los datos. El firewall empresarial de Fortinet lo consigue con un enfoque de colaboración a través de toda la infraestructura de red permitiendo que los administradores de seguridad implementen estrategias de defensa más dinámicas.

La solución de Fortinet ofrece seguridad de red integral mediante una plataforma para la gestión unificada de políticas, con lo que se obtiene la mejor protección del sector contra las amenazas más avanzadas y los ataques dirigidos.

Componentes clave de la solución empresarial de Fortinet

Un amplio conocimiento de las amenazas y la capacidad de responder rápidamente a múltiples niveles, establecen la base para proporcionar seguridad efectiva de red. Debido a ello, el servicio de inteligencia para amenazas de FortiGard es una parte crucial de la solución de firewall empresarial de Fortinet.

El equipo de investigación de amenazas globales de FortiGuard trabaja estrechamente con los equipos de desarrollo de los productos Fortinet para proporcionar servicios de inteligencia de seguridad. Las actualizaciones de seguridad son instantáneas, automáticas y validadas de forma independiente por laboratorios de investigación externos, lo cual garantiza que la inteligencia de amenazas sea muy precisa y efectiva. Esta combinación de investigación interna, información de fuentes del sector y aprendizaje automático es el motivo por el que Fortinet obtiene tan altas puntuaciones en los tests de efectividad en seguridad de NSS Labs, Virus Bulletin, AV-Comparatives y otros.

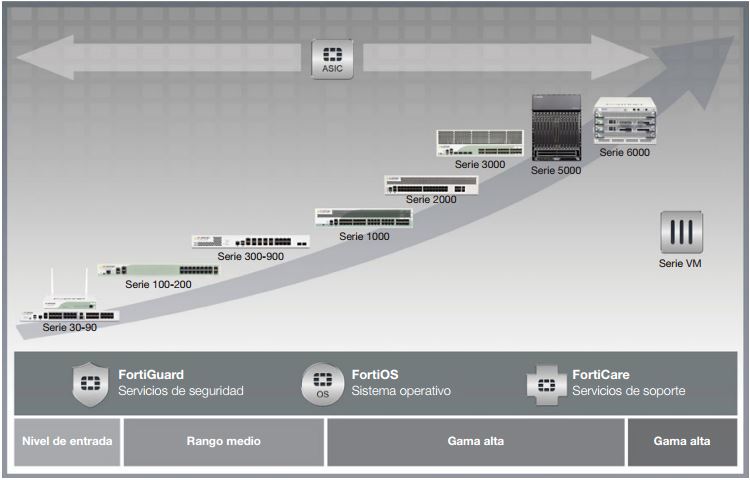

La familia de appliances de FortiGate incluye un conjunto de plataformas flexibles que se pueden implementar en el borde como firewall de última generación (NGFW), en el perímetro del centro de datos como firewall de centro de datos (DCFW), en segmentos internos (ISFW) o en empresas distribuidas. Gestionados por un sistema operativo de seguridad de la red, los appliances de FortiGate proporcionan una política de seguridad unificada para todas las ubicaciones.

Los administradores de seguridad pueden seleccionar el appliance de FortiGate que mejor se adapte a su empresa: