Ataques a Puntos de Venta

Los Puntos de Venta a menudo son el objetivo de malware diseñado para robar números de tarjetas de crédito. Este año, la empresa de comida rápida Wendy’s, la comercializadora de ropa Eddie Bauer, Kimpton Hotels, Hyatt, entre muchos otros, han informado de los ataques de los que fueron víctimas.

En relación con esto, PCWorld ha publicado recientemente información de Cómo las empresas pueden prevenir ataques a los Punto de Venta. Se destaca lo siguiente:

Supervisión

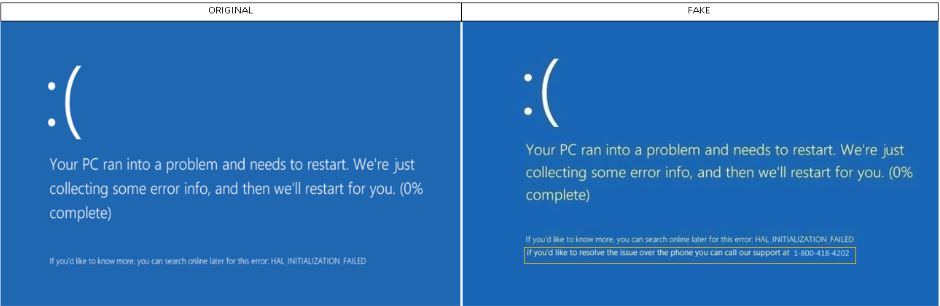

Los servicios de acceso remoto para los sistemas de pago frecuentemente son mal configurados con contraseñas débiles, lo que facilita el acceso a los atacantes. Las empresas que proporcionan acceso remoto a su sistema de punto de venta deben considerar la autenticación de dos pasos. También, el uso de herramientas que identifiquen cualquier actividad inusual, por ejemplo, que el equipo se encuentre activo durante la noche transmitiendo datos.

Cifrado

Las empresas son mucho menos vulnerables a cualquier violación de datos si utilizan el cifrado de extremo a extremo. Eso significa cifrar los datos del cliente durante todo el proceso de pago, incluyendo el momento en que se pasa la tarjeta de crédito en la terminal.

También se puede llegar a hacer uso de tokens, un proceso de sustitución de los datos de la tarjeta de pago procesada por marcadores de posición digitales, conocidos como fichas. Tanto esto como el cifrado se pueden usar en combinación para reducir el riesgo de robo de datos.

Correcta Instalación y Pruebas

Desafortunadamente, cuando las empresas seleccionan el sistema de punto de venta que desean comprar, rara vez piensan en seguridad.

Además, muchos de estos punto de venta son instalados por terceros que no son especialistas en seguridad. Estos factores pueden poner a las empresas en riesgo.

Aunque el cifrado y otras herramientas de lucha contra el malware, como los antivirus, pueden prevenir las brechas de datos en este tipo de equipos, son prácticamente inútiles si no están correctamente instalados, configurados y probados.

En Adaptix Networks destacamos la importancia de implementar soluciones de seguridad integrales para disminuir de manera importante el riesgo de sufrir algún ataque. Le invitamos a ponerse en contacto con nosotros para proveerle más información al respecto.