Transformación Digital, Dell Technologies

El estudio «Digital Transformation Index» publicado por Dell Technologies, y realizado en conjunto con Vanson Bourne, revela el nivel de madurez en Transformación Digital de 4,000 empresas en 16 países pertenecientes a 12 industrias.

De acuerdo con la investigación:

- El 52% de las empresas ha sufrido cambios disruptivos de la industria en los últimos tres años, como resultado de la Transformación Digital.

- El 48% no vislumbra el futuro de su industria para los próximos tres años.

- El 78% se siente amenazado por las starups digitales.

Estos niveles de incertidumbre son peligrosos para las organizaciones debido a que hacen difícil mantener el ritmo, todavía más en medio de una revolución industrial, siempre implacable.

Con base en las respuestas de los participantes, se les ha ubicado en alguno de los siguientes grupos:

- Líderes Digitales, 5% – Transformación Digital arraigada en el ADN de la empresa.

- Adoptantes Digitales, 14% – Cuentan con un plan maduro para la inversión e innovación digital.

- Evaluadores Digitales, 34% – Abrazan con precaución y gradualmente la Transformación Digital, cuentan con planes de inversión.

- Seguidores Digitales, 32% – Con poca inversión digital pero con planes a futuro.

- Rezagados Digitales, 15% – Sin un plan de Transformación Digital y con iniciativas de inversión muy limitadas.

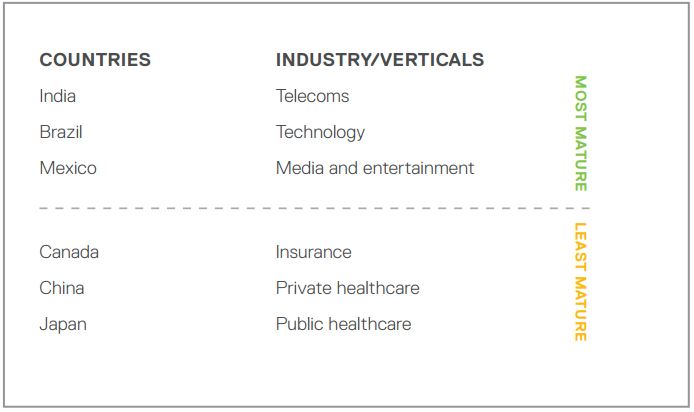

Vanson Bourne también proporcionó una clasificación por país e industria para indicar su avance en la materia. El estudio muestra que las industrias de la salud y los seguros se han quedado atrás, mientras que las telecomunicaciones y los medios de comunicación toman la delantera:

Es destacable que México se encuentre en el tercer lugar de las naciones con mayor madurez en la adopción de tecnología, debajo únicamente de India y Brasil, y por arriba de países como Estados Unidos, Canadá y Reino Unido. Dos de los posibles factores por los que las naciones emergentes se encuentran en los primeros lugares serían el dinamismo de dichas economías y la aparición local de nuevos competidores. Específicamente en el caso de México, la aparición de nuevos competidores es la principal causa por la que las empresas mexicanas buscan adoptar nuevas tecnologías.

El documento también enfatiza que ninguna industria es inmune a un golpe repentino, por lo que las empresas deben crear continua, rápida e inteligentemente nuevos productos y aplicaciones para el consumidor, por si surge algún Uber, Airbnb o Tesla en el camino.