Tendencias TI 2017

Una publicación de Comstor México incluye algunas de las tendencias que serán fundamentales para mejorar los resultados corporativos en los próximos años:

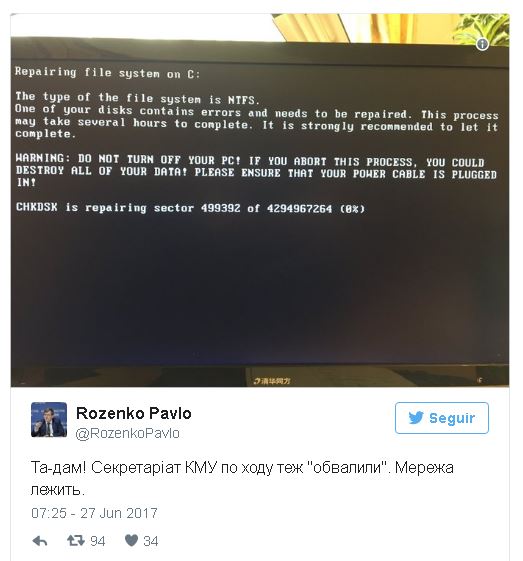

1. Seguridad

El estudio de Computerworld, Forecast 2017, indicó que la preocupación respecto a seguridad ha aumentado, principalmente después del incremento en el número de ciberataques. Se observa una tendencia en la contratación de profesionales de TI expertos en este segmento para crear estrategias e implementar soluciones de ciberseguridad que protejan correctamente la red y los datos corporativos.

2. Analytics

Alrededor del 90% de los datos que existen actualmente han sido creados en los últimos dos años. Es posible traducir ese gran volumen de información en acciones prácticas que generan resultados con Analytics. Durante el estudio Forecast 2017, el 38% de los participantes afirmaron que plaean aumentar las inversiones en análisis de datos, incluyendo el big data, minería, Business Intelligence (BI) y Analytics. Mientras tanto, el 30% de los entrevistados por Gartner indican que big data/Analytics como la tecnología súbita de más impacto para las empresas en los próximos cinco años.

3. XaaS, tendencia “Todo como Servicio”

La migración de diversos servicios a la Nube está facilitando la transformación digital para la infraestructura de TI. Tal tendencia ganará más fuerza, ya que 33% de los participantes del estudio Forecast 2017 tienen planes de invertir más en software como servicio (SaaS), mientras que otro 24% piensan enfocarse en tecnologías de plataforma como servicio (PaaS) y que el 27% va a gastar más en infraestructura como servicio (IaaS). Además, IDC también prevé que, en 2017, el 10% de las empresas comenzará a explorar estratégicas de Hardware-as-a-Service con proveedores, y que demuestra que la tendencia de XaaS realmente es algo que persistirá en el mercado.

4. Movilidad

La popularización de dispositivos como los teléfonos inteligentes y tabletas, exige de TI una nueva configuración para desarrollar aplicaciones y mantener la ventaja en el mercado. La necesidad de esa nueva configuración existe porque los clientes están inclinándose por experiencias de consumo en plataformas móviles. Es prácticamente imposible encontrar a consumidores que no hagan búsquedas de precios en la web utilizando el teléfono inteligente, que no hayan buscado información acerca del producto o servicio antes de realizar la compra. Por esas razones, el 35% de los participantes del Forecast 2017 tienen planificado un aumento en sistemas móviles para los próximos años, incluso, el 21% ya ha buscado a profesionales en administración móvil para que inicien la creación de experiencias dirigidas a plataformas móviles.

5. Virtualización

Esa tendencia sigue siendo líder entre las opciones de los CIO en las empresas. Algunas, se han enfocado no solo a la virtualización de sistemas y desktops, sino también de servidores, redes, almacenamiento e infraestructura móvil. La virtualización es una de las tendencias más importantes y ha comenzado a convertirse en realidad con la introducción del Cloud Computing en las empresas de todo el mundo, con beneficios como la reducción de costos a largo plazo, facilidad de acceso a la información y optimización de procesos.

6. AI (Inteligencia Artificial) y Machine Learning (ML)

La tendencia es que las técnicas en este sector progresen para la creación de sistemas que «entiendan, aprendan y predigan» de forma independiente, como robots, vehículos autónomos, entre otros. Esas tendencias están íntimamente relacionadas a las capacidades de la Nube en cuanto a cómputo, memoria y datos, junto con tecnologías de análisis para producir resultados tangibles.

7. Aplicaciones y cosas inteligentes

Vinculados al desarrollo de la AI y ML, las aplicaciones inteligentes, como los asistentes personales virtuales (VPA) serán capaces de funcionar como un asesor humano, realizando tareas para facilitar la rutina. Entre otras tendencias en aplicaciones inteligentes, están los asistentes virtuales de los clientes (VCA), cuya especialidad es realizar tareas como ventas y servicios. Un hecho extremadamente importante en el caso de estas aplicaciones es su potencial de transformar profundamente las estructuras de trabajo. Por otro lado, las cosas inteligentes son aquellas que van más allá de los modelos programados y explotan la AI y el ML para funcionar en niveles más sofisticados de interacción con el ambiente y las personas. Entre los ejemplos, están los drones y vehículos autónomos. Según Gartner, estaríamos en migración de un proceso de cosas inteligentes autónomas hacia un modelo colaborativo de la inteligencia de las cosas.

8. Realidad Virtual y Aumentada

Esas dos tecnologías se establecen con un gran potencial para transformar las interacciones entre individuos, además de personas y sistemas. Estas serán profundamente exploradas en el escenario del consumidor de inmersión y también como contenido comercial, pues los teléfonos inteligentes forman parte de su realidad.

Fuente: http://blogmexico.comstor.com/8-tendencias-de-ti-para-el-futuro-de-las-empresas?utm_campaign=Newsletter&utm_source=hs_email&utm_medium=email&utm_content=53999199&_hsenc=p2ANqtz–ozVBQ7WFEfgUnoMVy9Djs0odKE01Wq4gut61OyUPNcc3-QD0YnfiTQxnb6Yqd5h4GrDP5oSibq7ACti8FKp6km3zE6w&_hsmi=53999199