Dominio sin renovación

El registro de un dominio se realiza por cierto número de años y cuando dicho período está por concluir, es tarea del propietario preocuparse por la renovación del dominio o en su defecto, si está disponible alguna opción de auto-renovación con el registrador, activarla.

Existen casos en que las empresas olvidan renovar el dominio, dando oportunidad a que alguien más registre el dominio recién liberado.

Según las investigaciones de un experto en seguridad de Anubis Labs, un descuido similar por parte de Samsung ha puesto en peligro a millones de sus usuarios. La empresa permitió que expirara el dominio que solía utilizar en una de sus aplicaciones, quedando a disposición de cualquiera, incluso algún ciberatacante que se dispusiera a controlarlo.

El dominio en cuestión pertenecía a la aplicación S Suggest, que venía instalada de forma predeterminada en los dispositivos de Samsung y tenía la función de ayudar al usuario a encontrar otras aplicaciones de su interés.

Con el tiempo Samsung dejó de utilizar esta aplicación y la descontinuó en 2014. Pero el fabricante también se despreocupó del dominio ssugest.com de la aplicación y no renovó su licencia cuando caducó, dejándolo a disposición de cualquier internauta, con buenas o malas intenciones, que quisiera adoptarlo.

Samsung dijo que esto no representaba ningún peligro para sus usuarios porque, aunque el dominio fuese tomado por otro usuario o compañía, “esto no le permite instalar aplicaciones maliciosas ni tomar el control de los teléfonos de los usuarios”.

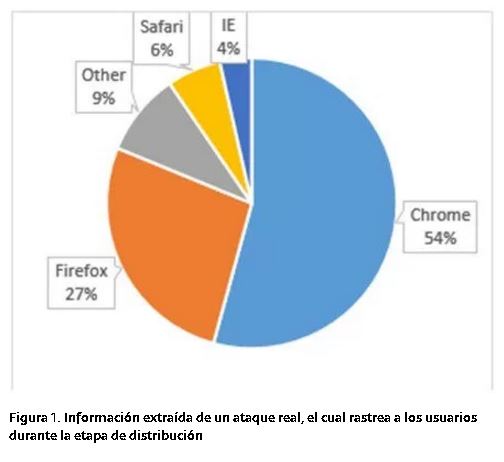

João Gouveia, de Anubis Labs, dio a conocer la situación después de comprar el dominio él mismo para evitar que cibercriminales lo adoptaran para atacar a los usuarios desprotegidos. Gouveia refutó las declaraciones de Samsung: el investigador afirma que, después de tomar el control del sitio web y al revisar la página, encontró 620 millones de ingresos al sitio desde 2,1 millones de dispositivos. Como S Suggest exige una gran cantidad de permisos para funcionar, “alguien con malas intenciones pudo haber tomado el dominio para hacerle cosas terribles al teléfono”, como instalar puertas traseras y programas maliciosos.

Tampoco se debe menospreciar la posibilidad de que se use el nuevo sitio para imitar al original y lanzar ataques phishing que engañen a los usuarios que visitan ssugest.com pensando que ingresan a un sitio controlado por Samsung.

Nunca debe permitirse vencer un dominio por descuido, ya que éste dejará de funcionar y puede volverse complicada su recuperación, incluso habrá casos en los que no será posible recuperarlo; perjudicando fuertemente la marca de la empresa en cuestión.

En Adaptix Networks incluimos el envío de manera automatizada de recordatorios cuando la fecha de vencimiento del nombre de dominio se aproxima; al realizar la renovación de manera oportuna se evitan los inconvenientes antes mencionados. Le invitamos a ponerse en contacto con nosotros para proveerle más información acerca de la adquisición de nombres de dominio y nuestros planes de hospedaje compartido disponibles.