Ventajas de la consultoría tecnológica

La consultoría tecnológica se ha convertido en un elemento imprescindible para las empresas. La dificultad para conocer todos los aspectos de las nuevas tecnologías y el elevado costo que esto supondría, hacen que la consultoría tecnológica sea una interesante opción.

Algunas de sus ventajas:

-La consultoría supone contratar a los mejores profesionales de un área concreta, en este caso la tecnológica, ya sea para el desarrollo de software y aplicaciones, la gestión de infraestructura TI, el desarrollo de proyectos IoT para la Transformación Digital, la adopción de Servicios Cloud, entre una gran multitud de opciones.

-La subcontratación de un servicio de consultoría permite ahorrar costos y destinar recursos humanos a áreas más productivas. Evita la formación de trabajadores para el puesto, ya que se puede contratar para un fin concreto.

-Las consultoras disponen de equipos de soporte técnico con gran disponibilidad para la resolución de incidencias, permitiendo que sean atendidas con rapidez.

-Los expertos tecnológicos son profesionales en constante formación. Por lo tanto, facilitan la adopción de nuevas herramientas a fin de optimizar los recursos informáticos.

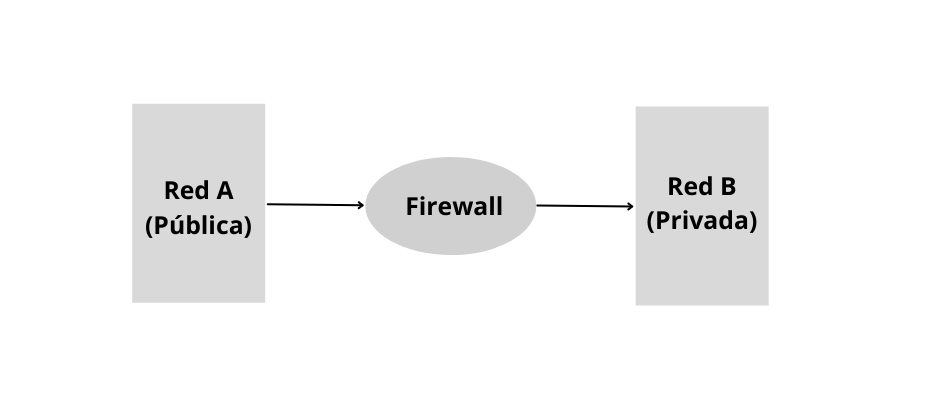

-Cualquier consultoría experta en el área tecnológica evitaría pérdidas de información por terceros y de esta manera, se cumple con las normativas del manejo y almacenamiento de la información.

Le invitamos a ponerse en contacto con nosotros para proveerle más información respecto al apoyo que Adaptix Networks puede brindar específicamente a su empresa en servicios de Cómputo en la Nube, así como los casos de éxito con nuestros clientes.

Fuente https://www.pymesyautonomos.com/tecnologia/consultoria-tecnologica-estas-sus-ventajas-para-pyme-asi-te-pueden-ayudar-a-ahorrar-mucho-dinero