Ciberseguridad como ventaja comercial

Recientemente Cisco México dio a conocer información relevante que relaciona la ciberseguridad en las empresas con los posibles negocios que éstas pueden concretar.

Rafael Chávez, gerente de Desarrollo de Negocios para Seguridad de Cisco México, indicó que la mayoría de las compañías en el país, sin importar su tamaño, consideran que no son blanco de un posible ataque, por lo que comienzan a mejorar sus defensas cibernéticas hasta que son víctimas.

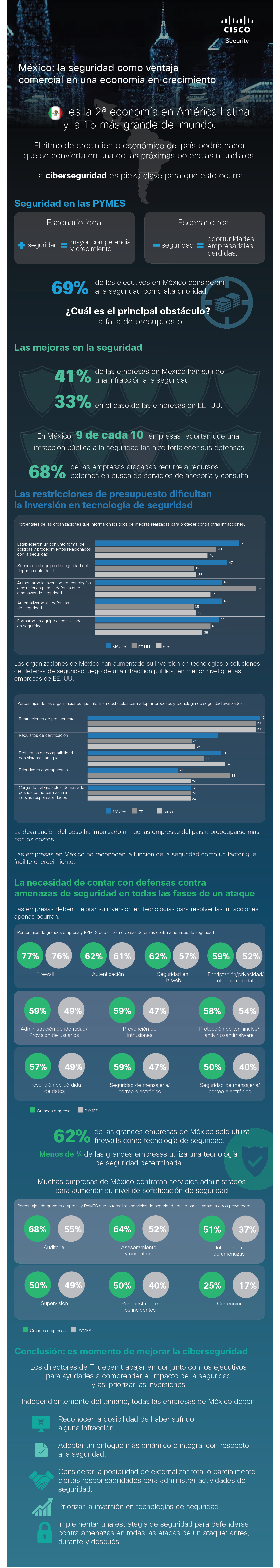

Esto se refleja en su publicación México: La seguridad como una ventaja comercial en una economía en crecimiento. Donde se indica que el 41% de las empresas del país ha sufrido una brecha cibernética o, al menos, ese es el porcentaje que lo ha hecho público.

Debido al crecimiento en el número de ataques a nivel global y al hecho de que no todas las empresas cuentan con soluciones de seguridad avanzadas, Chávez no descarta que los grandes corporativos comenzarán a pedir como requisito a sus proveedores o socios una serie de políticas de seguridad cibernética en los próximos años:

“Empieza a hablarse de requerimientos mínimos de ciberseguridad para hacer negocios o interacciones entre organizaciones. No está lejos el día en que las grandes empresas, después de una negociación, pidan las credenciales de seguridad informática y si no se tiene el nivel adecuado, probablemente no se cierre el negocio”.

Ejemplo de ello fue el ataque hacia la cadena de retail Target en 2013 que se realizó a través de un proveedor.

Ante este escenario, Chávez consideró que si las empresas mexicanas logran mejorar sus niveles de ciberseguridad harán que las compañías multinacionales se sientan “más cómodas” haciendo negocios, por lo que atraerán inversiones y fomentarán un mayor crecimiento. “Será una cosa de política de negocios, no tanto de legislaciones”.

Le invitamos a ponerse en contacto con nosotros para proveerle más información al respecto e incrementar los niveles de Seguridad en su empresa, así como los casos de éxito con nuestros clientes.

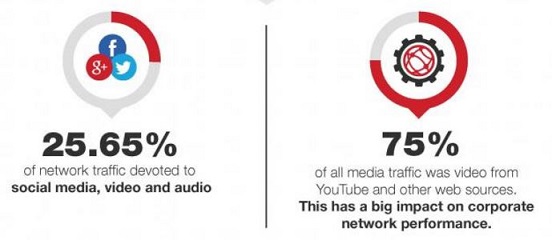

A continuación parte de la información publicada por Cisco:

México es la segunda economía en América Latina y la número 15 del mundo. El 69% de los ejecutivos en México consideran a la seguridad como alta prioridad, pero la falta de presupuesto es el principal obstáculo. El 41% de las empresas en México han sufrido una infracción a la seguridad y 9 de cada 10 indican que una infracción pública a la seguridad las hizo fortalecer sus defensas. El 68% de las empresas atacadas recurre a recursos externos en busca de servicios de asesoría y consulta. Las restricciones de presupuesto dificultan la inversión en tecnología de seguridad. Mejoras en seguridad realizadas: Establecieron un conjunto formal de políticas y procedimientos relacionados con la seguridad. Separaron al equipo de seguridad de TI. Aumentaron la inversión en tecnologías o soluciones para la defensa ante amenazas de seguridad. Automatizaron las defensas de seguridad. Formaron un equipo especializado en seguridad. Las organizaciones de México han aumentado su inversión en tecnologías o soluciones de defensa de seguridad luego de una infracción pública, en menor nivel que las empresas de EE.UU. Los principales obstáculos para adoptar procesos y tecnología de seguridad avanzados: Restricciones de presupuesto. Requisitos de certificación. Problemas de compatibilidad con sistemas antiguos. Prioridades contrapuestas. Carga de trabajo actual demasiado pesada para asumir nuevas responsabilidades. La devaluación del peso ha impulsado a muchas empresas a preocuparse más por los costos. Las empresas en México no reconocen la función de seguridad como un factor que facilite el crecimiento. Conclusión, es momento de mejorar la ciberseguridad. Los directores de TI deben trabajar en conjunto con los ejecutivos para ayudarles a comprender el impacto de la seguridad y así priorizar las inversiones. Independientemente del tamaño, todas las empresas en México deben: Reconocer la posibilidad de haber sufrido alguna infracción. Adoptar un enfoque más dinámico e integral con respecto a la seguridad. Considerar la posibilidad de externalizar total o parcialmente ciertas responsabilidades para administrar actividades de seguridad. Priorizar la inversión en tecnologías de seguridad. Implementar una estrategia de seguridad para defenderse contra amenazas en todas las etapas de un ataque: antes, durante y después.