Falso antivirus para Windows

Investigadores de seguridad Microsoft han descubierto una amenaza detectada como SupportScam: MSIL / Hicurdismos, la cual pretende ser un instalador de Microsoft Security Essentials, el producto antimalware para Windows 7 y versiones anteriores. Aunque en Windows 10 y Windows 8, la protección antimalware se incluye en Windows Defender, que está instalado y activo de forma predeterminada, algunos usuarios pueden creer que también se debe descargar e instalar Microsoft Security Essentials.

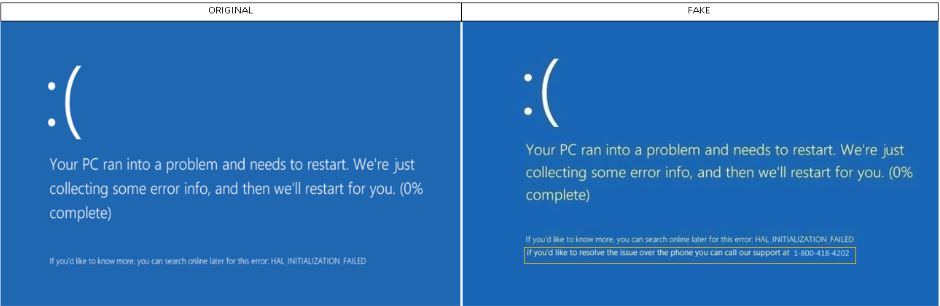

Hicurdismos utiliza un falso mensaje de error en Windows (a veces llamada «pantalla azul de la muerte», o BSoD) para poner en marcha una estafa. Un BSoD real es un error fatal en el que la pantalla se pone de color azul y bloquea el equipo. La recuperación de un BSoD normalmente requerirá que el usuario reinicie el equipo. Pero la pantalla BSoD falsa incluye un número telefónico para ponerse en contacto con un supuesto departamento de soporte técnico. Los mensajes de error reales de Microsoft no incluyen datos de contacto.

Los atacantes recurren cada vez más a tácticas de ingeniería social para engañar a los usuarios y que llamen buscando asistencia técnica, donde se les pide el pago para «solucionar el problema» mediante la descarga de «herramientas de apoyo». La descarga contiene el archivo que se hace pasar por Microsoft Security Essentials para solucionar un problema que en realidad no existe.