Detrás del Firewall, Fortinet

Fortinet, líder global en seguridad de redes, recientemente ha publicado su 2016 CTAP: Threat Landscape Report, en el cual revela información de las amenazas actualmente existentes en las organizaciones. Los datos para su elaboración se obtuvieron de clientes Fortinet, así como de potenciales clientes.

Algunos puntos que se destacan son los siguientes:

De manera global existieron 32.14 millones de intentos de ataque, en promedio 81,000 por cada organización. El malware se propaga principalmente a través de dos vectores clave, el correo electrónico y el tráfico web. Se registraron intentos de infección a través de plataformas de mensajería instantánea pero en una escala mucho más pequeña.

Se detectaron 71 diferentes variantes de malware, la actividad botnet es todavía dominante y una significativa preocupación para los equipos de seguridad. Nemucod es un caso destacado, debido a que en la última parte de 2015 fue utilizado para distribuir versiones más recientes de ransomware como Teslacrypt y Cryptolocker. En una de cada seis organizaciones fue detectado algún botnet.

Los ataques fueron dirigidos en un 44.6% a la banca y la industria financiera, un 27.4% a organizaciones educativas y un 10.6% a instituciones de salud.

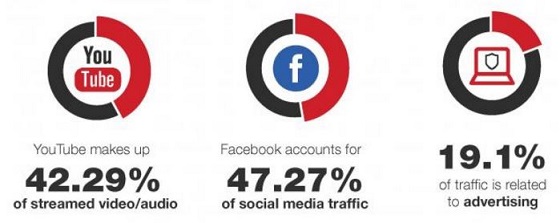

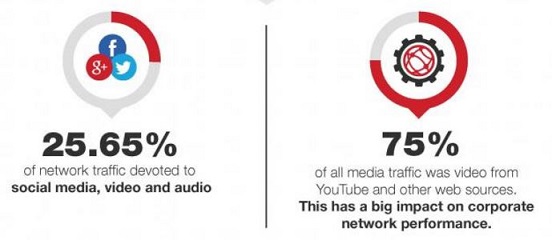

El tráfico en redes sociales en las empresas son una preocupación común y muy real para los administradores de seguridad, Facebook representa alrededor del 47% de todo este tráfico.

En el caso del audio/video en streaming, el 42% lo conforma YouTube y representa más del 75% en combinación con otros medios como Netflix y Hulu. Es importante destacar que el tráfico de video, aunque no es malicioso en sí mismo, el impacto en el rendimiento de la red corporativa puede ser sustancial, ralentizando otras aplicaciones y necesidades. De hecho, más del 25% del tráfico de red llega a ser utilizado para el uso de redes sociales y audio/video en streaming.

Una manera de administrar el tráfico de la red y controlar el acceso web es mediante el uso del firewall. Específicamente en el caso de los dispositivos Fortinet, a través de perfiles de usuario, categorías de contenido y políticas se permite o restringe el acceso a los usuarios. Le invitamos a ponerse en contacto con nosotros para proveerle más información respecto al apoyo que Adaptix Networks puede brindar específicamente a su empresa mediante las soluciones y dispositivos Fortinet, así como los casos de éxito de nuestros clientes.