Ataque de ransomware Petya golpea empresas europeas

Un ataque cibernético ha golpeado a empresas en toda Europa, y especialmente en Ucrania se han visto afectados gobierno, bancos, la red eléctrica estatal, compañías telefónicas, incluso el metro.

El ataque ha causado graves trastornos en empresas como la multinacional británica WPP, la francesa Saint-Gobain, las firmas rusas de acero, minería y petróleo Evraz y Rosneft, y el gigante naviero danés AP Moller-Maersk. El portavoz del grupo naviero con sede en Copenhague, dijo a Associated Press «estamos hablando de un ataque cibernético que a afectado a todas las ramas de nuestro negocio, tanto en el país como en el extranjero». Por otra parte, los medios holandeses han informado de que el ciberataque ha afectado a 17 terminales de carga controladas por la empresa APM, filial de Maersk, en distintos puertos del mundo, entre ellos dos de Rotterdam.

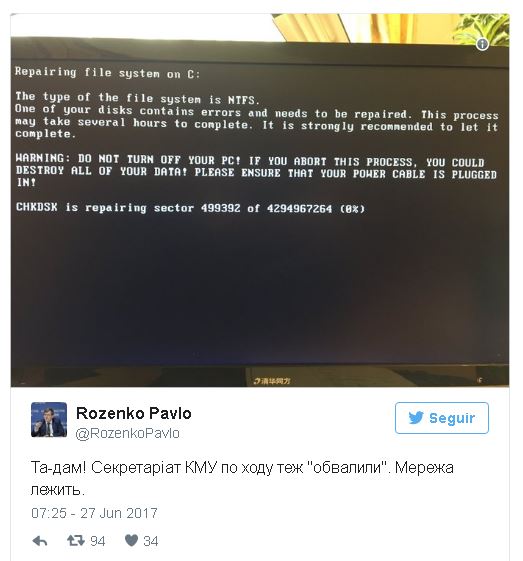

El viceprimer ministro ucraniano, Pavlo Rozenko, twitteó una captura de pantalla de una de las computadoras afectada:

Los expertos mencionan que el ataque parecía consistente con una variante del ransomware conocido como Petya o Petrwrap.

Este ataque en Ucrania se presenta después de una serie de intentos por vulnerar los sitios web del gobierno a finales de 2016, y una sucesión de ataques a la red de energía. El banco central informó que un «virus desconocido» era el culpable de los últimos ataques y que «como resultado de estos ataques cibernéticos, los bancos están teniendo dificultades en la realización de operaciones». El distribuidor de energía del estado, Ukrenergo, dijo que su sistema informático había sido atacado, pero agregó que no había afectado las fuentes de alimentación.

Ucrania ha culpado a Rusia por anteriores ataques cibernéticos, incluyendo uno en su red eléctrica a finales de 2015 que dejó parte de Ucrania Occidental temporalmente sin electricidad. Sin embargo, Rusia ha negado la realización de ciberataques contra Ucrania.

El mes pasado ya un ataque del ransomware WannaCry o WannaCrypt había afectado a más de 230,000 computadoras en más de 150 países. Entre los más afectados se encontraron instituciones y empresas como el servicio nacional de salud del Reino Unido, el gigante telefónico español Telefónica y ferrocarriles estatales alemanes.

También le puede interesar:

-WannaCry afecta a planta Honda en Japón