Millones de dispositivos con conexiones abiertas

La empresa de seguridad Rapid7 publicó recientemente un informe basado en los datos obtenidos del Proyecto Sonar, un proyecto de investigación acerca de la exposición a las vulnerabilidades más comunes en internet al hacer uso de ciertos protocolos y servicios. Dada la creciente dependencia que todos tenemos de internet, el proyecto tenía como objetivo principal conocer la exposición a este tipo de amenazas tanto a nivel global como por país.

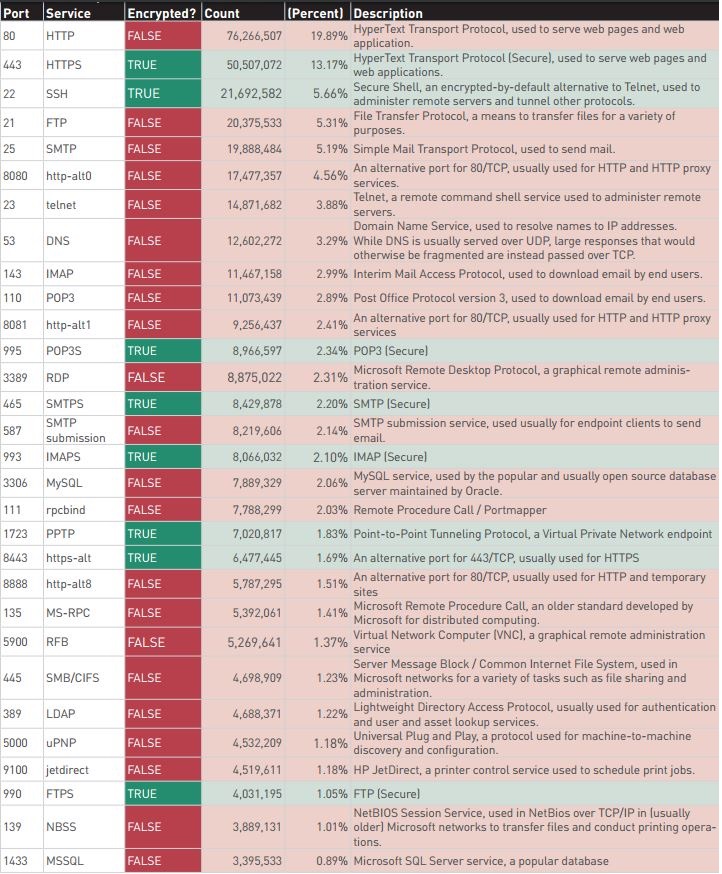

Al analizar los 30 protocolos más comunes, tanto cifrados como sin cifrar, se llegó a la conclusión de que muchos usuarios y empresas estaban haciendo uso de ciertos servicios que comprometen seriamente su seguridad.

Telnet es uno de los protocolos que más expone a los usuarios, la empresa encontró cerca de 15 millones de conexiones abiertas al alcance de cualquiera. Este protocolo de comunicación fue desarrollado en 1969 y debido a que establece comunicaciones sin cifrar, no existe una forma de utilizarlo de forma segura, aún utilizando una contraseña, cualquier usuario conectado a la red y al analizar los paquetes de la misma podría recuperarla sin mayor dificultad.

SSH es un protocolo compatible con Telnet pero que mejora la seguridad, ya que todas las conexiones a través de él se realizan de manera cifrada. A pesar de que SSH lleva a 22 años en la red, es dificil que todos los usuarios y todas las plataformas adopten este protocolo por defecto y desactiven el inseguro Telnet.

De acuerdo con el informe, SSH es el tercer protocolo de conexión más utilizado al detectar 21.6 millones de servidores disponibles, por detrás de HTTPS con 50.5 millones y HTTP, con 76.2 millones.

Sin embargo, las conexiones Telnet no son las únicas expuestas a todo tipo de atacantes, también se encontraron 20.3 millones de puertos FTP abiertos, 8.8 millones de RDP, 7.8 millones de MySQL, 5.2 millones de RFB y más de 3.3 millones de puertos MSSQL.

A continuación se presenta la tabla de servicios y protocolos analizados en el proyecto: